Google Cloud のプロジェクトを Microsoft Defender for Cloud へ接続後にセキュリティチェックを行う方法

この記事は公開されてから1年以上経過しています。情報が古い可能性がありますので、ご注意ください。

はじめに

Microsoft Defender for Cloud (以下、DfC) では、Azure はもちろん、AWS や Google Cloud のセキュリティチェックを行うことができます。本記事では、Azure と Google Cloud を接続する方法およびセキュリティチェックの方法について解説します。

手順

参考

GCP プロジェクトに接続する - Microsoft Defender for Cloud | Microsoft Learn

詳細手順

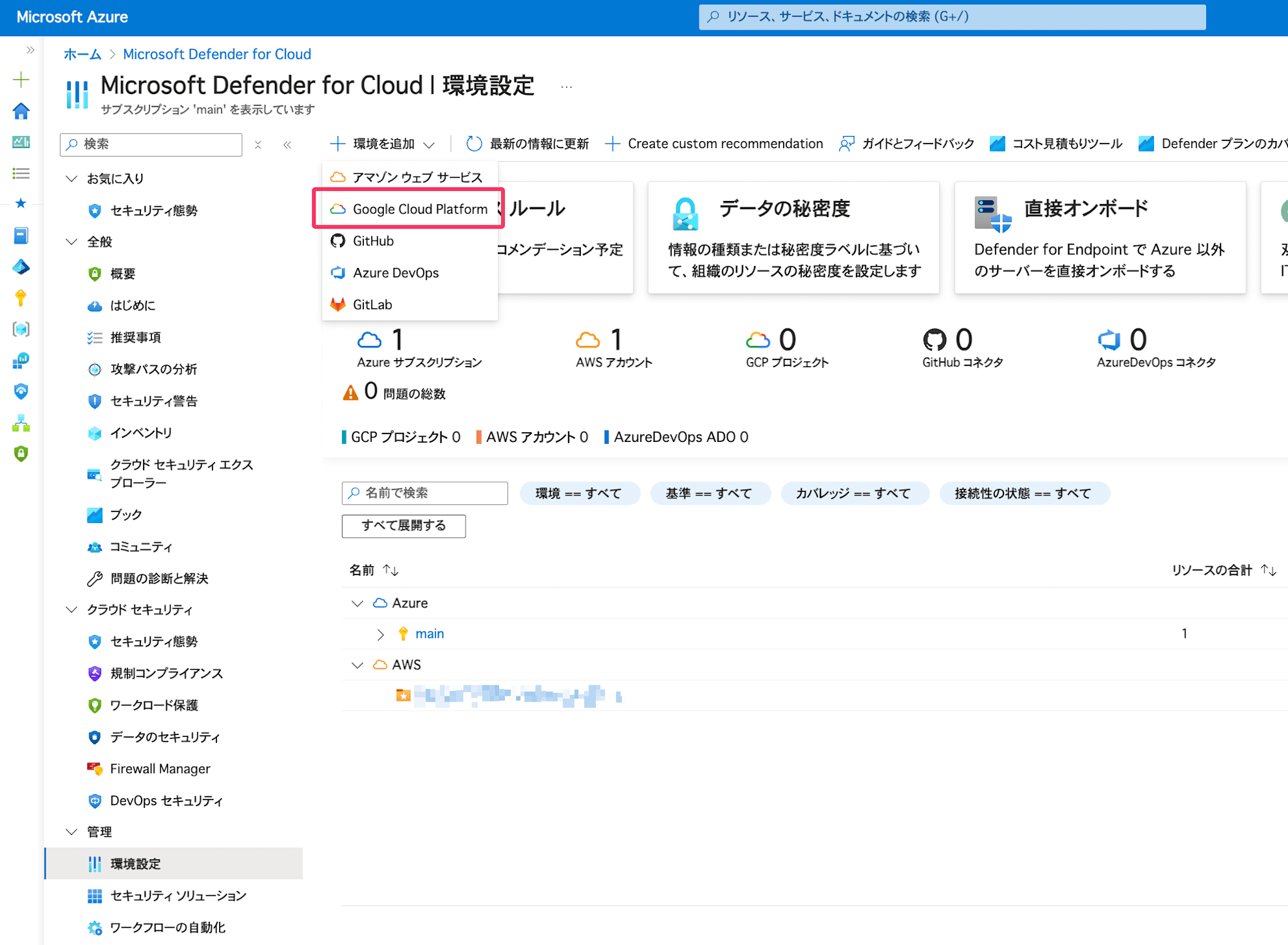

- Azure Portal から DfC の「環境設定」ブレードを開き、「環境の追加」をクリック

- リストの中から「Google Cloud Platform」をクリック

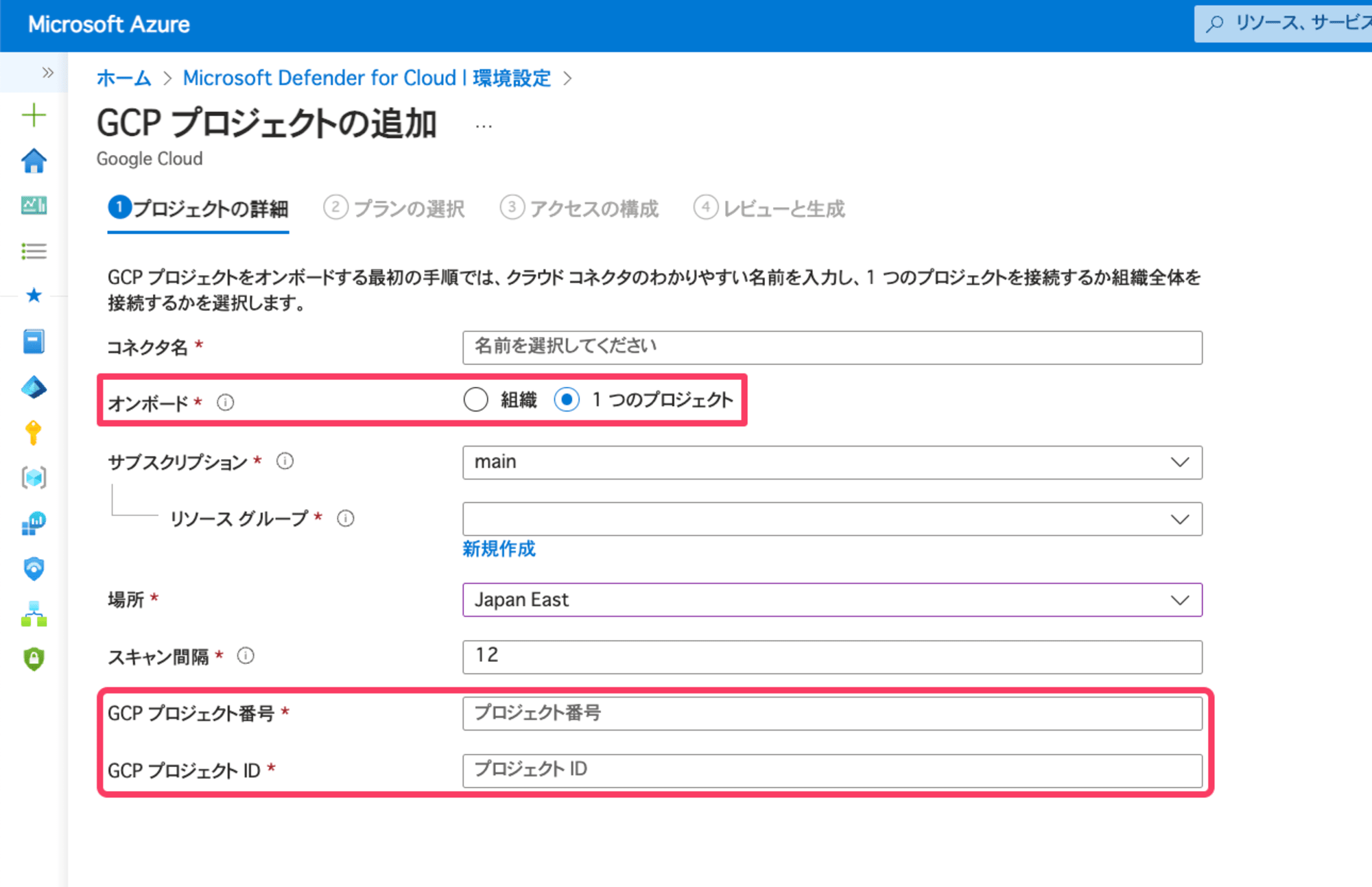

- 「GCP プロジェクトの追加」画面から各フォームを入力

本フォームはすべての内容が必須項目ですが、特に迷う項目はないと思います。「オンボード」の項目は、Google Cloud と接続する単位として「組織」か「プロジェクト」の単位を選択します。今回はプロジェクト単位で設定しますが、「組織」単位で接続することにより、一つ一つのプロジェクトに対して設定せずに済みます。また、特定のプロジェクト番号を除外することもできます。

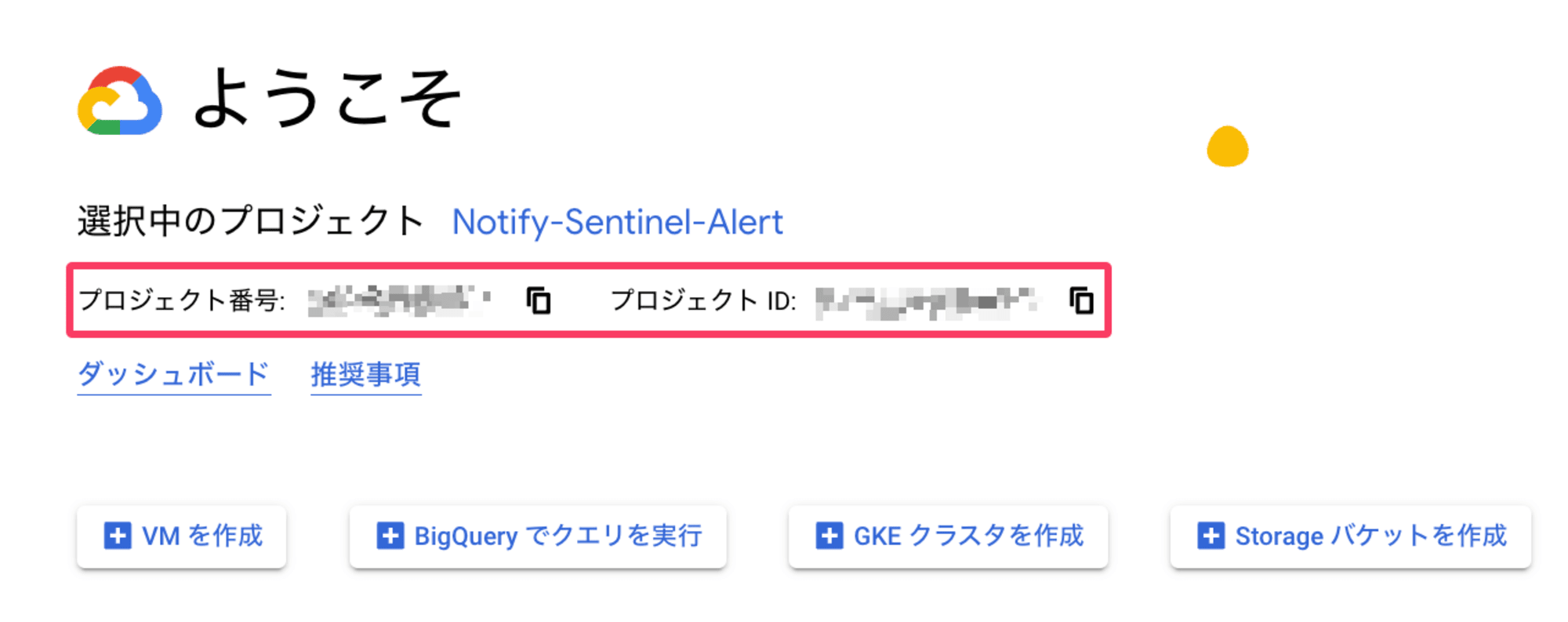

※「GCP プロジェクト番号」と「GCP プロジェクト ID」について補足すると、Google Cloud コンソールのトップ画面(プロジェクトは選択済み)に表示される番号を指定します。

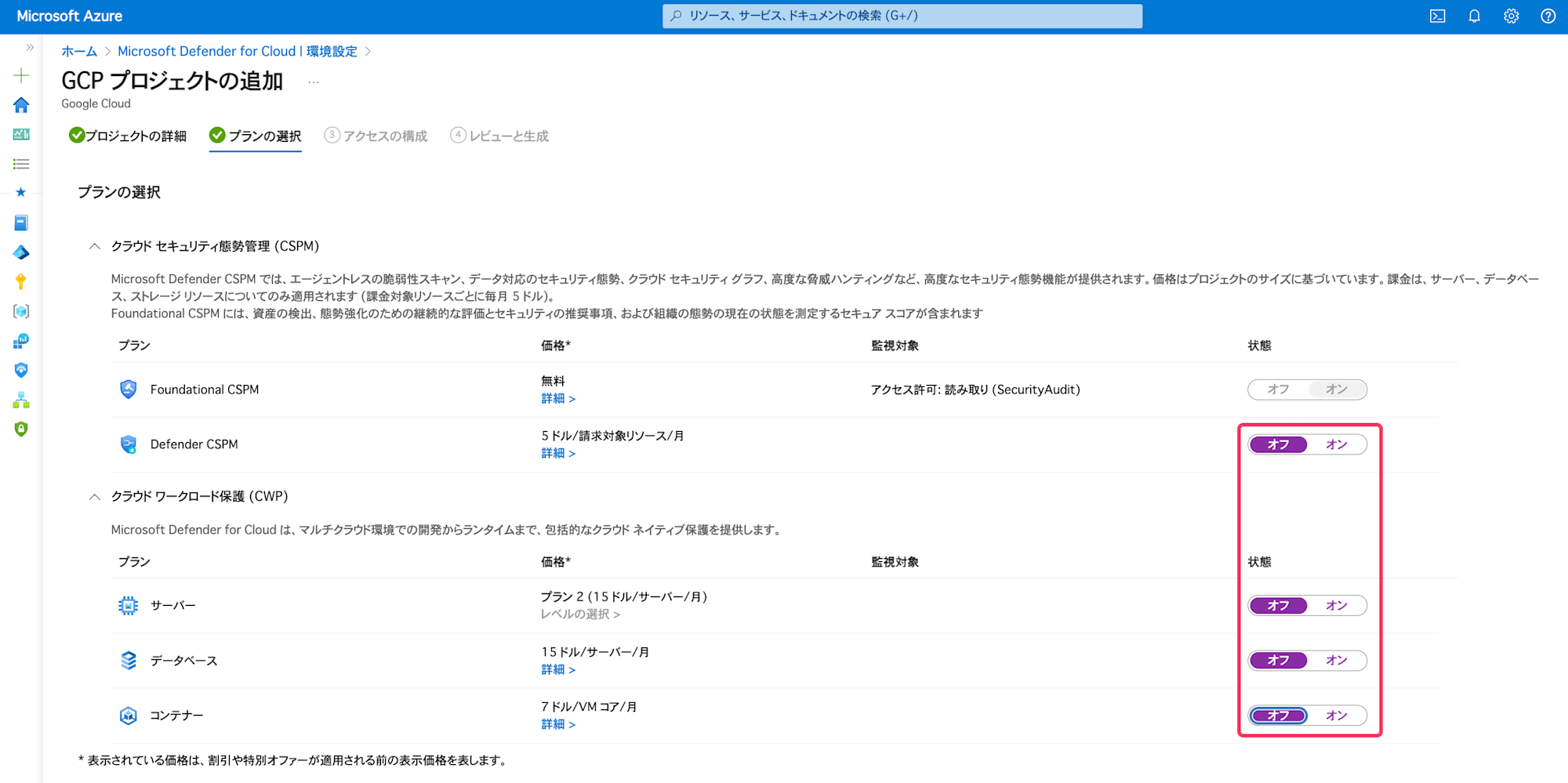

- 使用するプランを選択

今回は検証目的のため、無料で使用できる「Foundational CSPM」のみを有効化します。

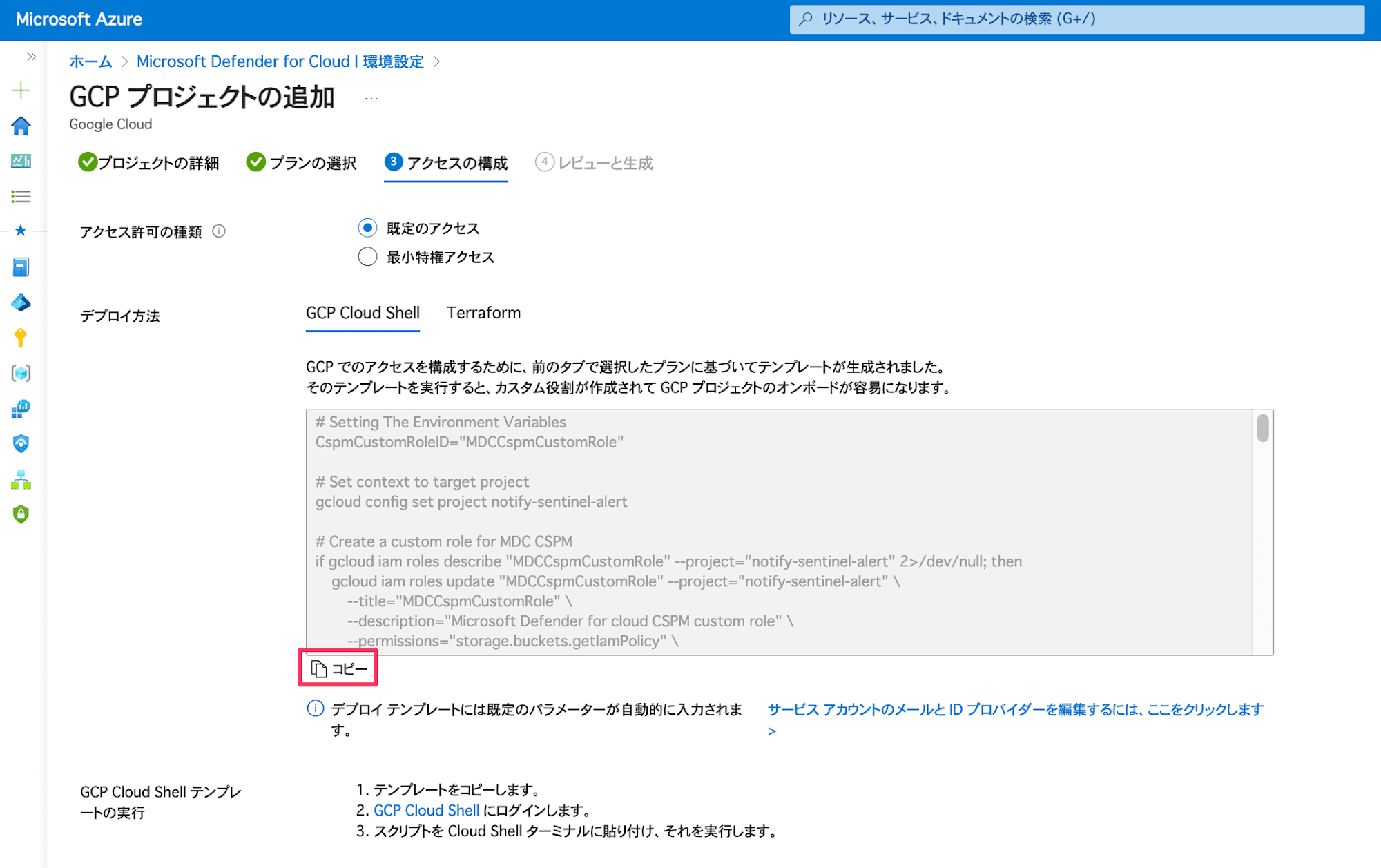

- Google Cloud コンソールで実行するスクリプトをコピー

本手順ではスクリプトを使用しますが、Terraform も選択可能です。

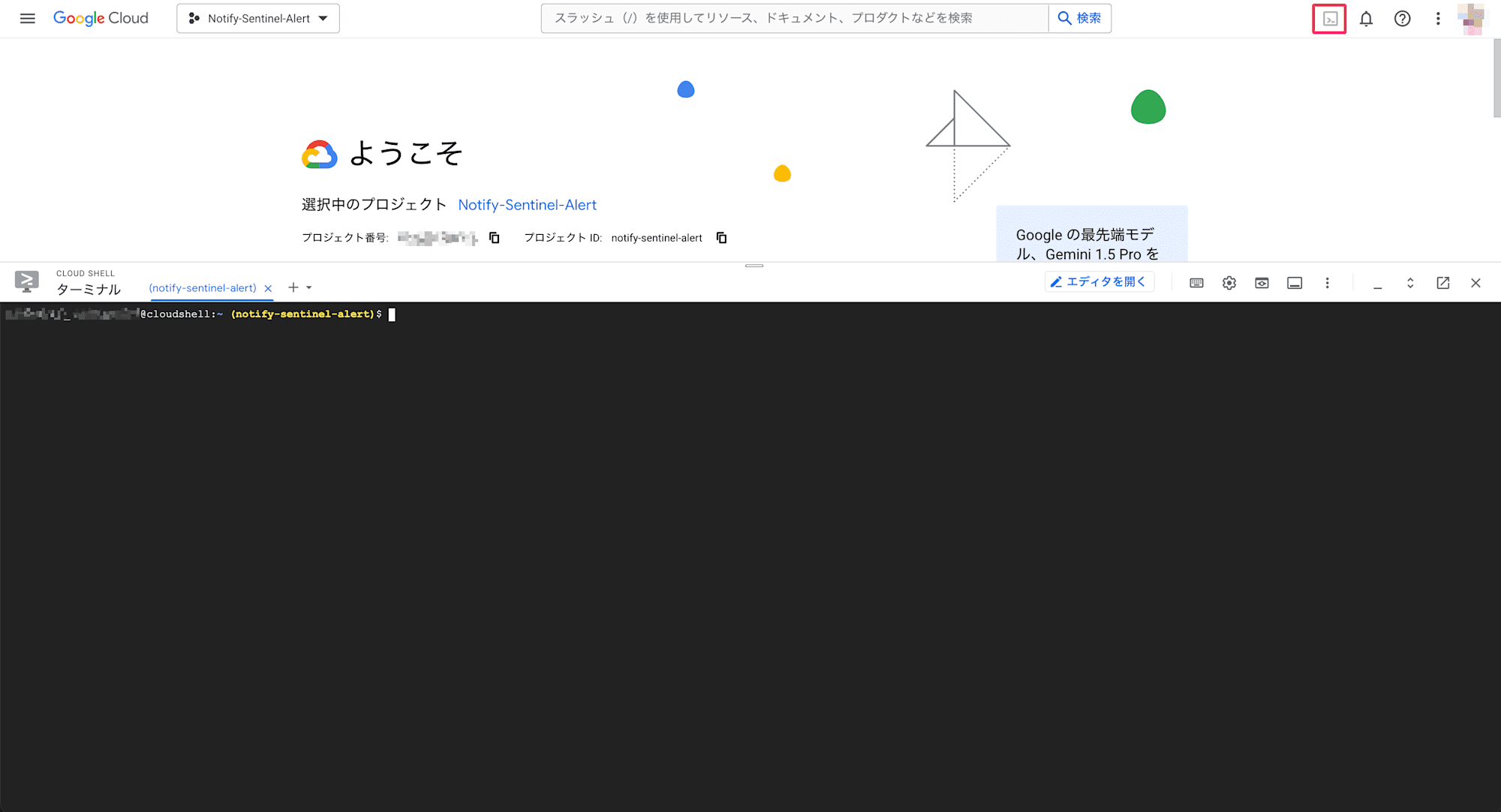

- Google Cloud の Cloud Shell にてコピーしたスクリプトを実行

本手順では、Google Cloud コンソールのトップ画面から Cloud Shell を起動し、コピーしたスクリプトを実行します。

なお、実行前に、Goolge Cloud コンソールが、Azure と接続するプロジェクトであることを確認してください。

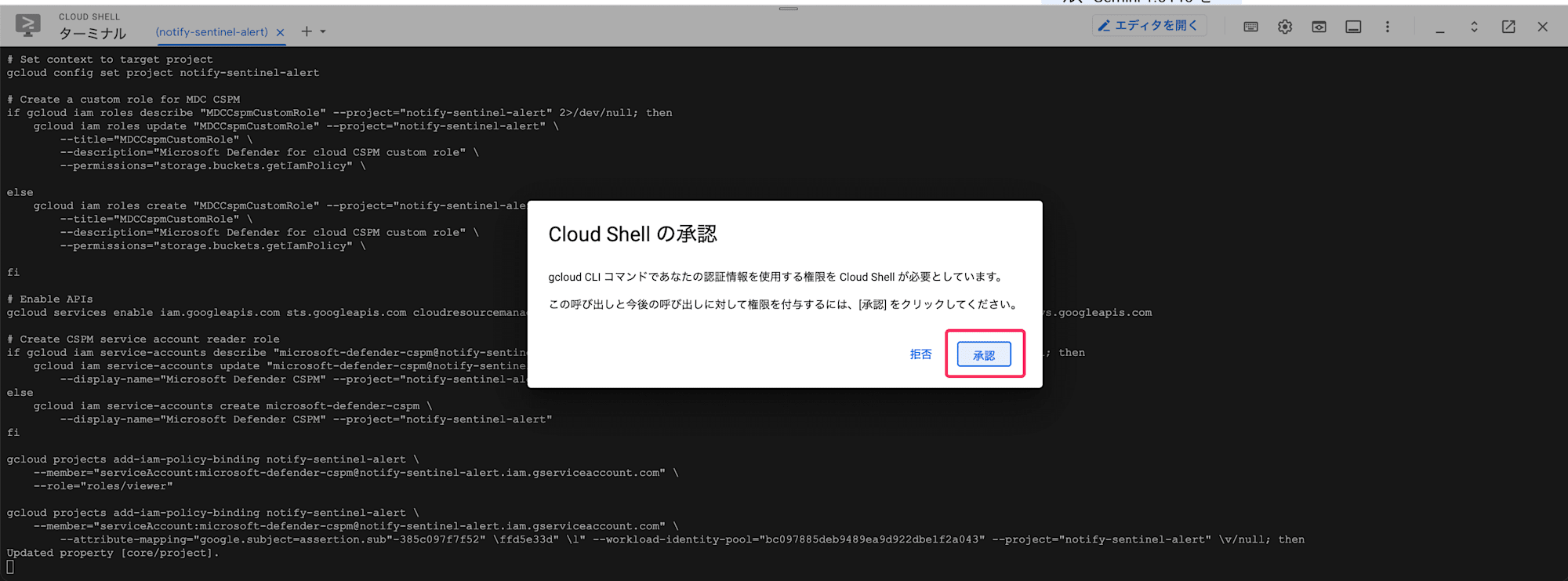

※ドキュメントの注意事項にも記載がありますが、以下の API を有効化していない場合は、スクリプトの実行時に承認が求められます。内容に問題なければ「承認」をクリックしてください。iam.googleapis.comsts.googleapis.comcloudresourcemanager.googleapis.comiamcredentials.googleapis.comcompute.googleapis.com

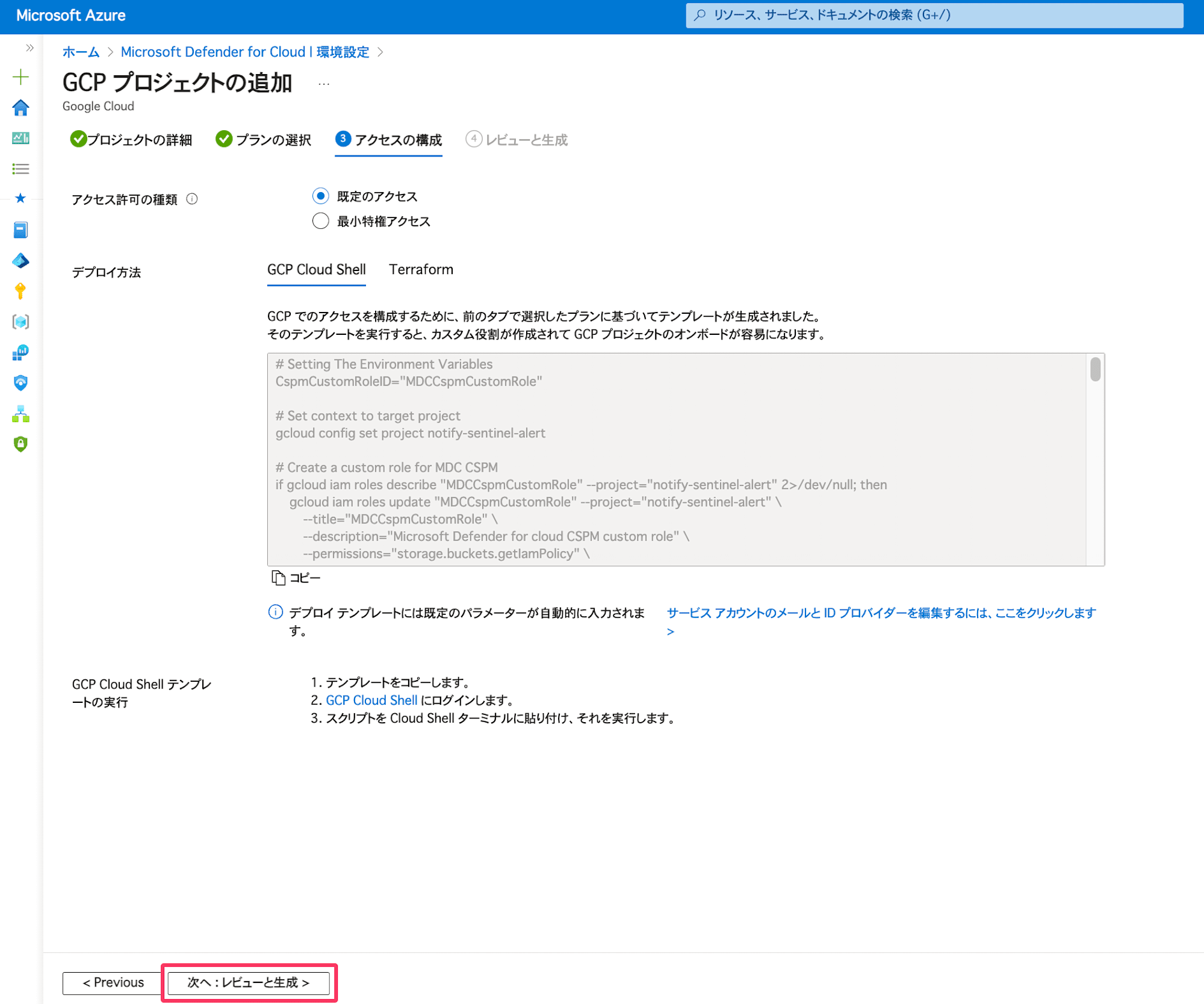

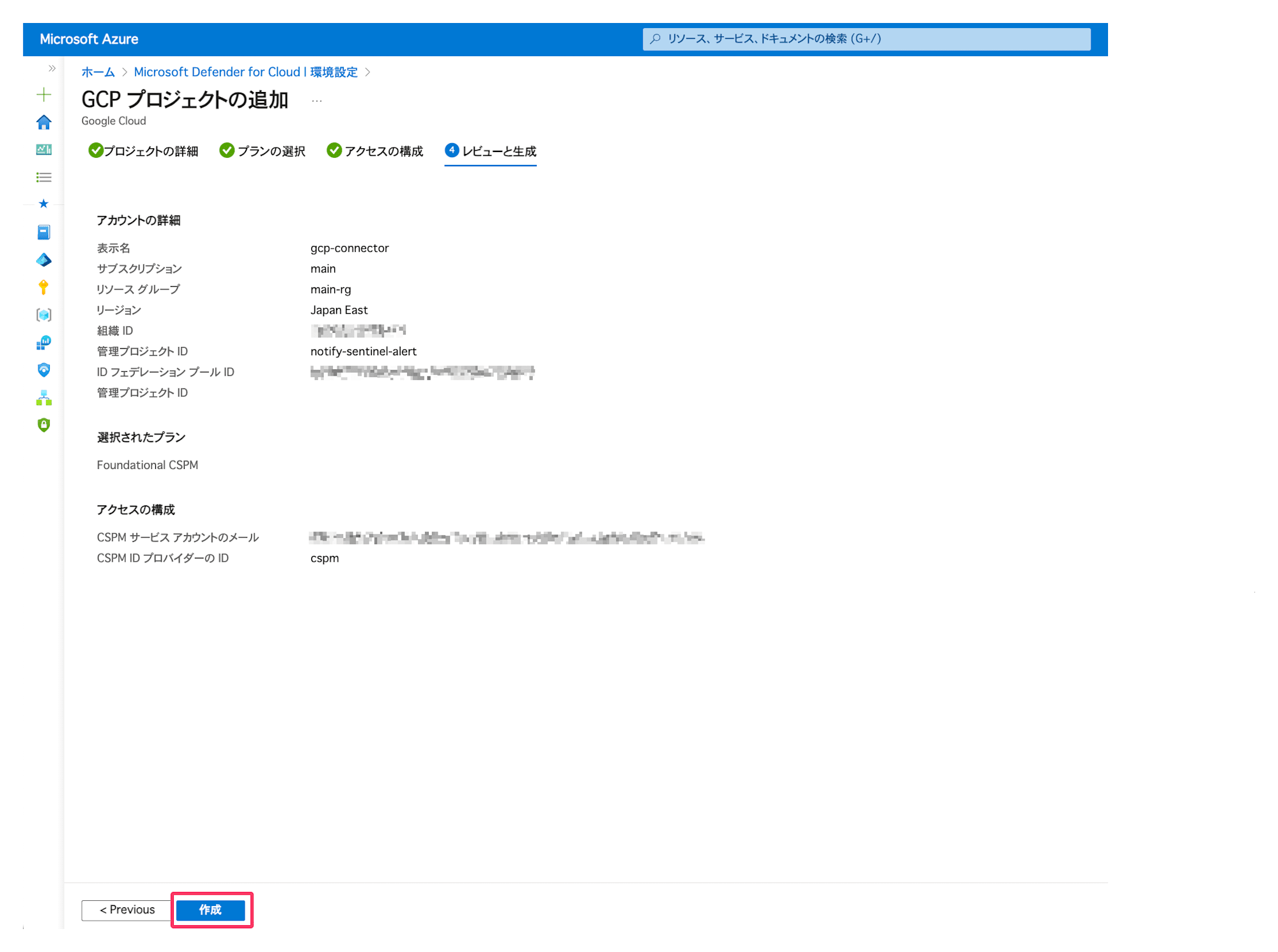

- Azure Portal に戻り、最後の画面(レビューと作成)に進む

画面下部の「次へ:レビューと生成 >」をクリックします。

- 接続作成前の最終確認を行う

内容に問題がなければ、画面下部の「作成」をクリックします。もし、内容を変更したい場合は、前の画面へ戻って設定し直してください。

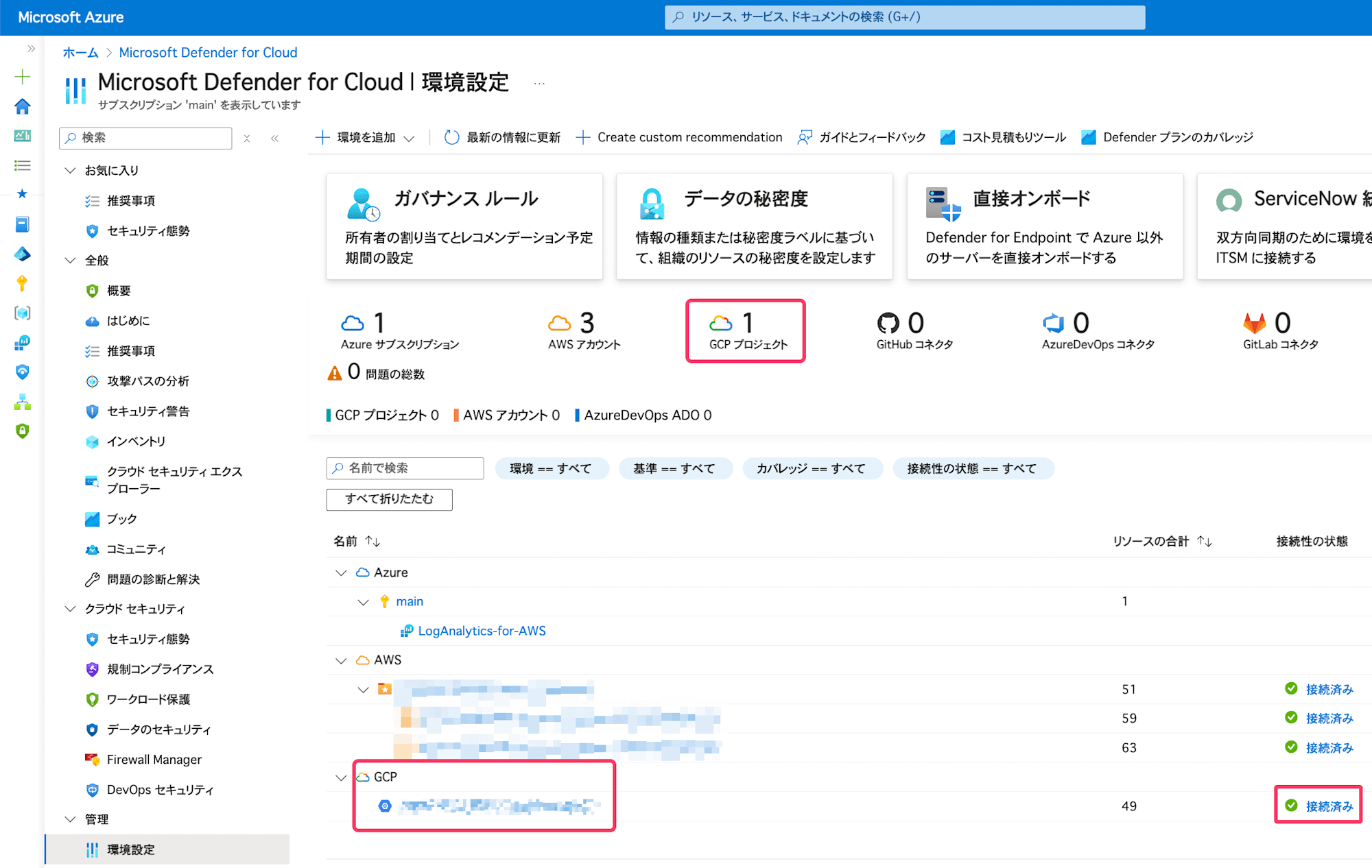

- Google Cloud のプロジェクトと正常に接続できたことを確認する

しばらく待つと、「環境設定」画面に Google Cloud のプロジェクト番号とコネクタ名、「接続性の状態」が「接続済み」と表示されます。

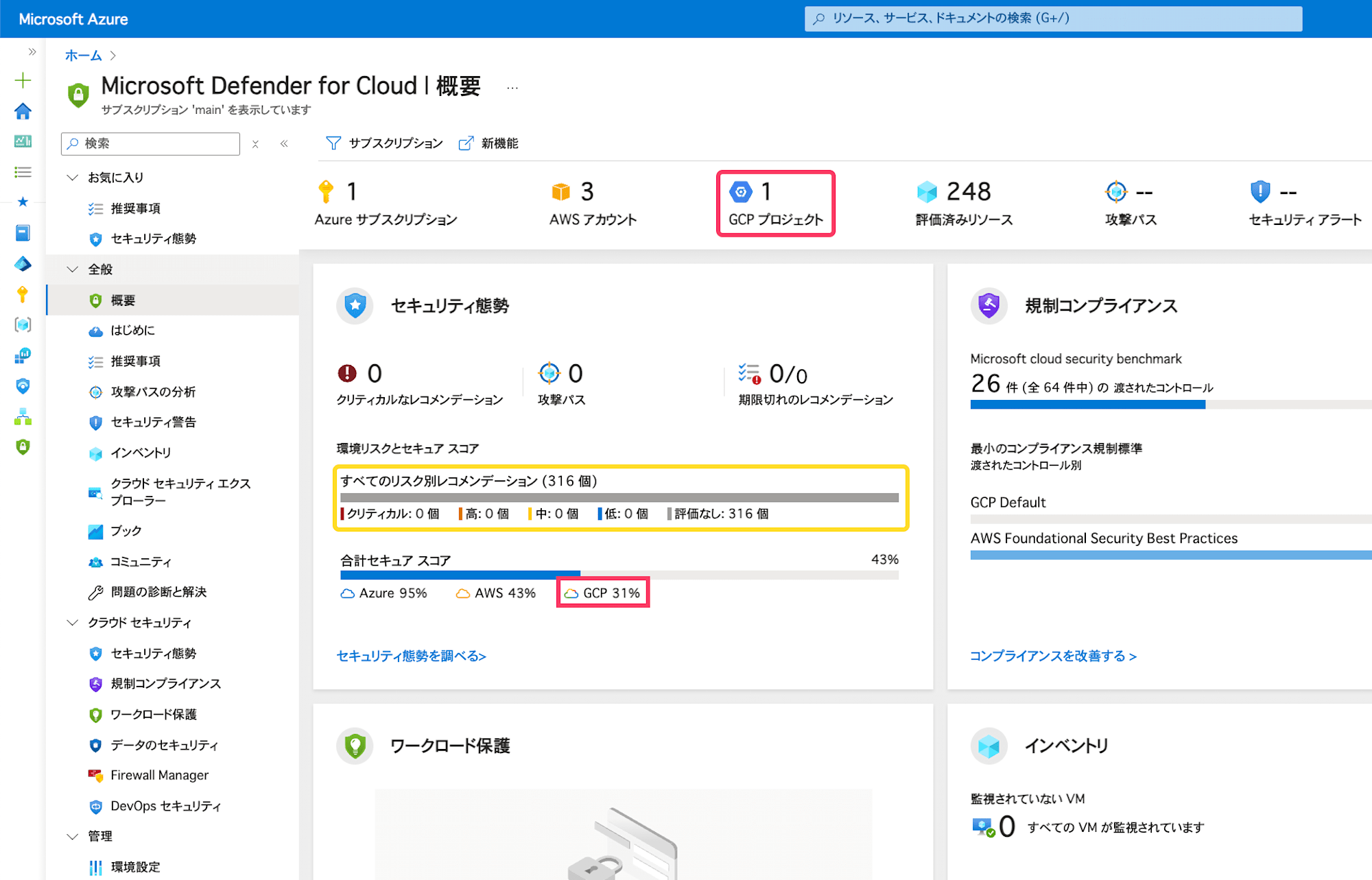

また、DfC のトップ画面である「概要」ページでも、Google Cloud のセキュリティスコアを取得できていることが確認できます。

※推奨事項は「Foundational CSPM」プランに含まれていますが、優先順位(優先度・高 など)は「Defender CSPM」プランに含まれます。そのため、以下の画面から優先順位は確認できません(黄色の枠線内)。

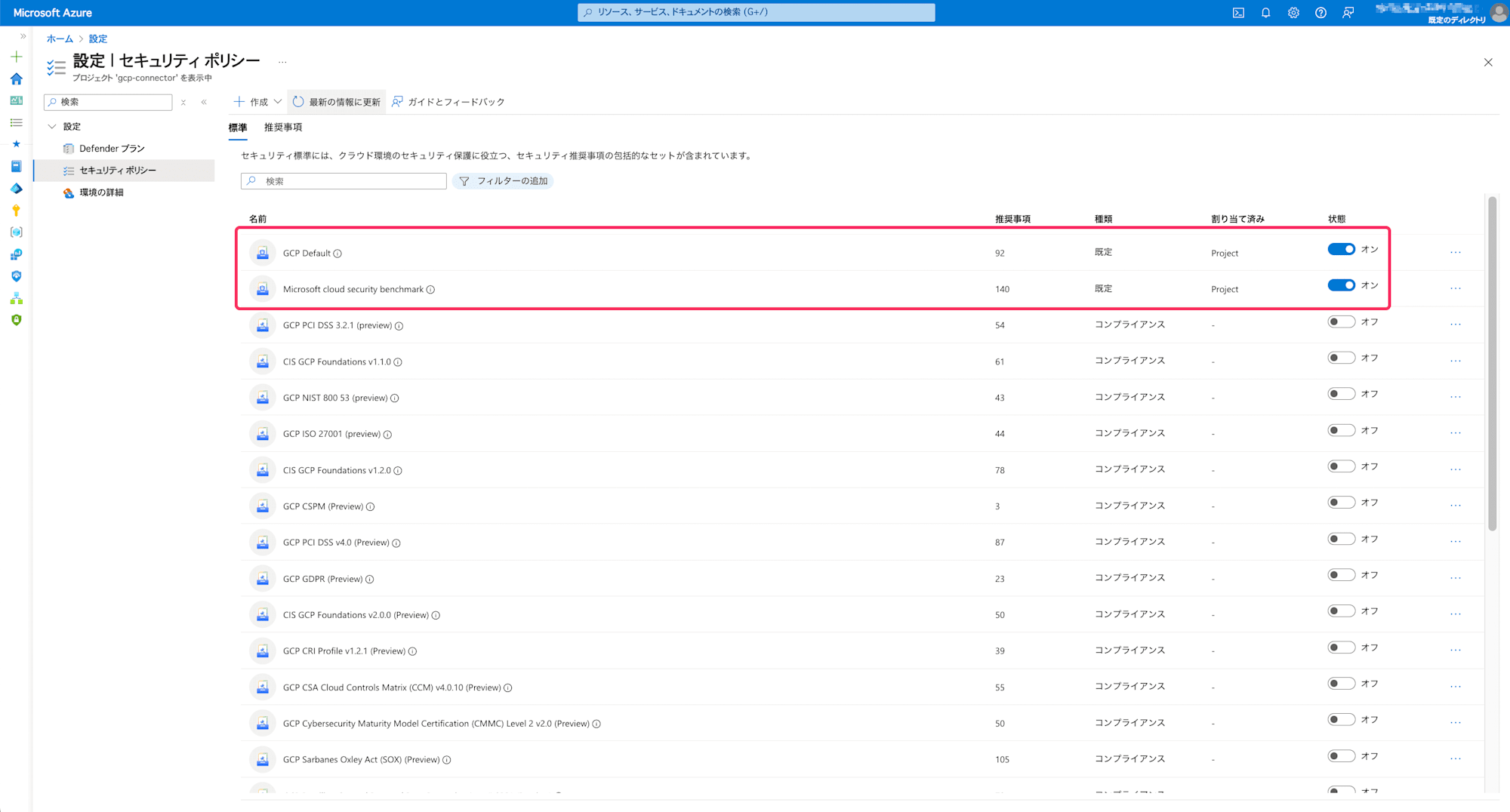

- セキュリティポリシーを確認する

「Foundational CSPM」プランのみを有効化した状態で使用できるセキュリティポリシーは、以下の 2 点です。GCP DefaultMicrosoft cloud security banchmark

- Azure で Google Cloud の推奨事項を取得できるかテストする

セキュリティポリシー:Microsoft cloud security benchmarkに含まれるファイアウォールをパブリック アクセスに対してオープンに構成しないでくださいを確認してみます。

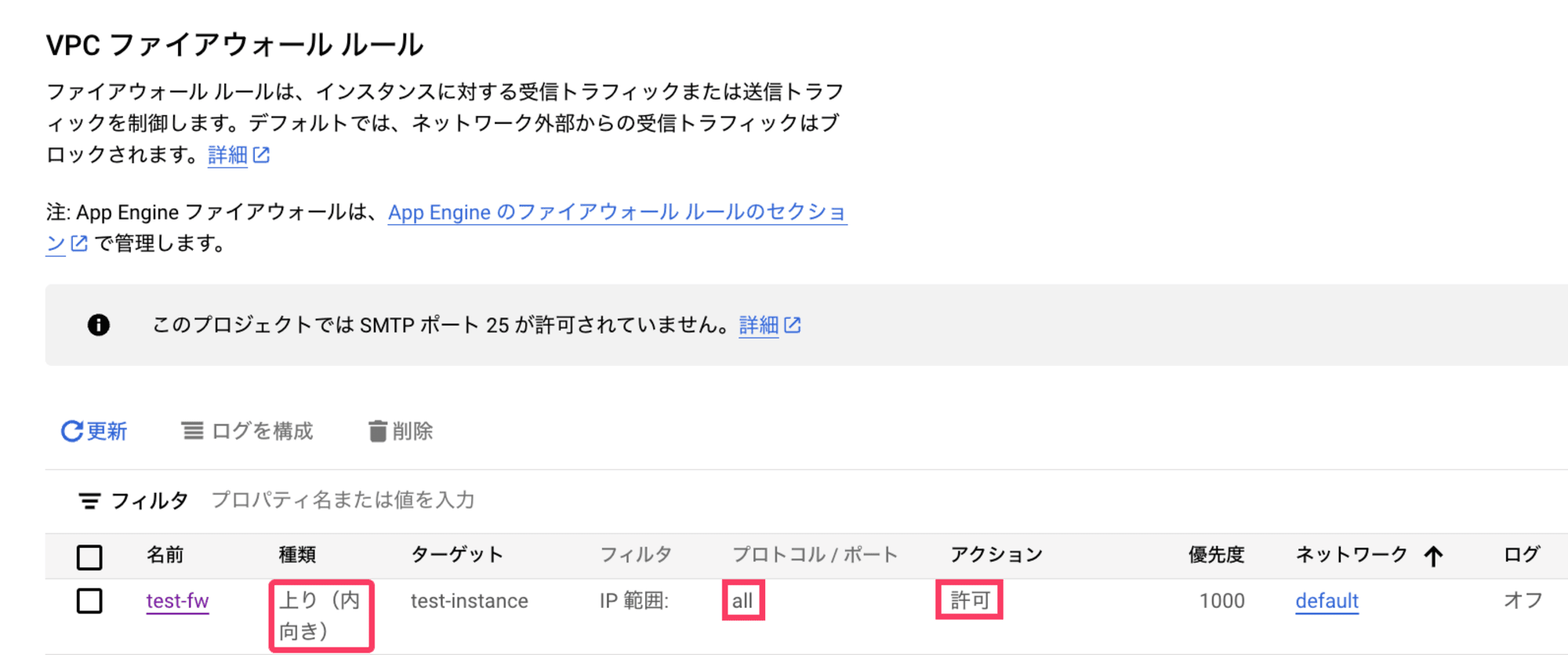

テストのために、Google Cloud 側でインターネットに開放された VPC ファイアウォール(test-fw)を作成しておきます。

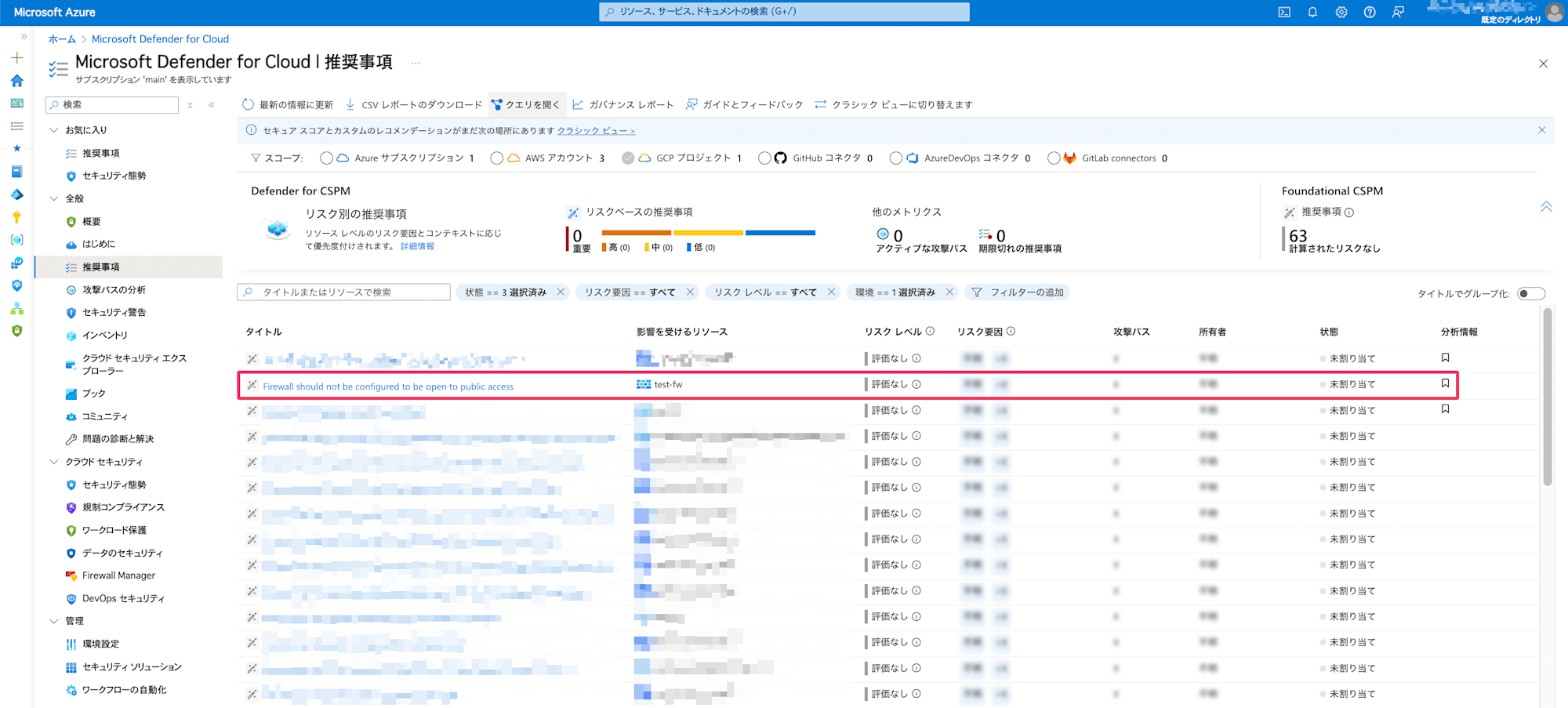

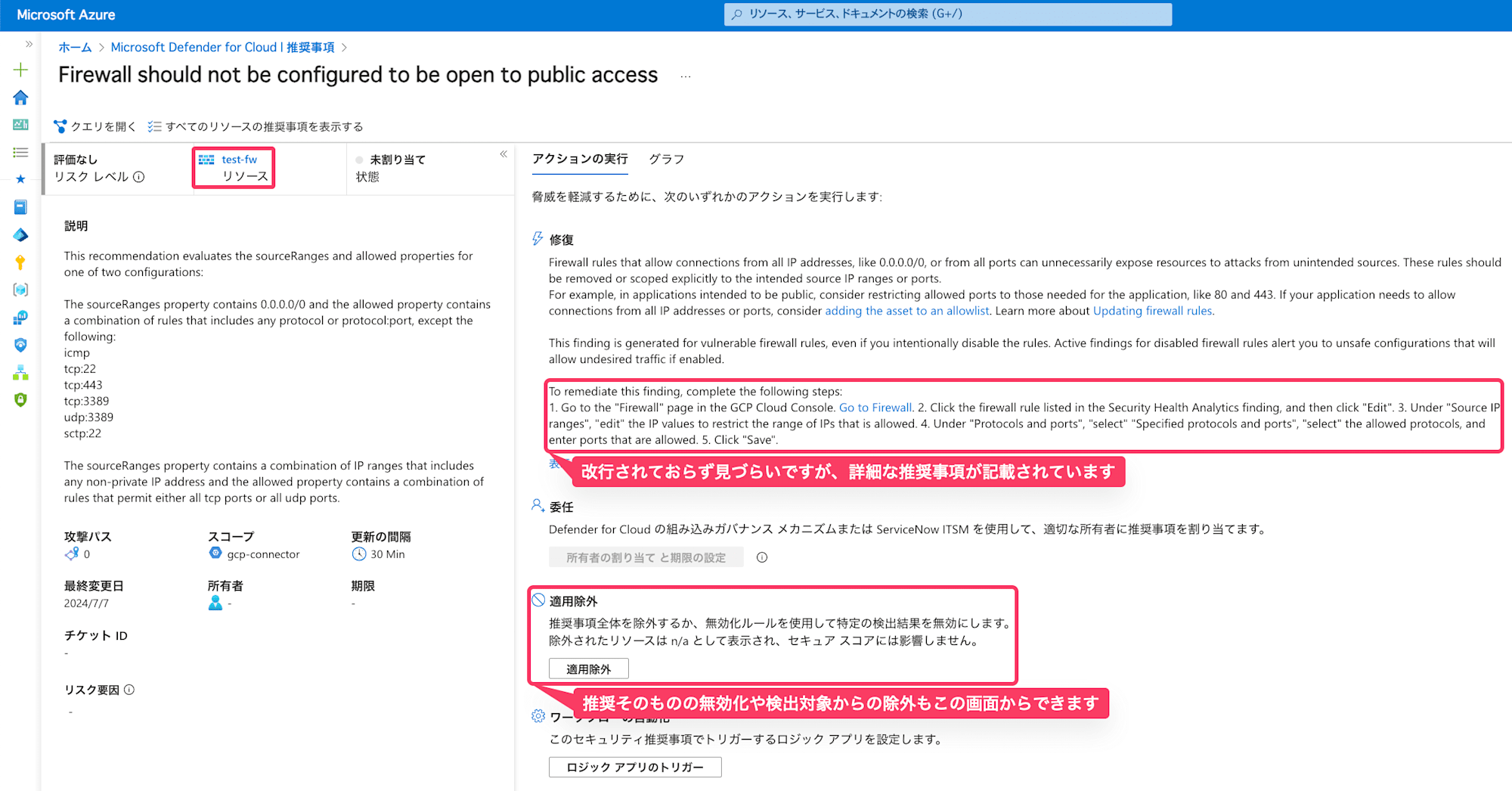

その後、「推奨事項(プレビュー)」ブレードを確認します。すると、推奨名は英語表示になってしまっていますが、テスト用リソースを検知していることが確認できます。

なお、推奨名をクリックすると、詳細画面に遷移し、推奨事項の具体的な内容や修復方法をみることができます。

以上で、Google Cloud との接続方法とセキュリティチェック方法について確認できました。

今回有効化したのは「Foundational CSPM」プランのみだったため、確認できる内容に制限がありましたが、今後は有償プランも検証していきます。

Azure と AWS を接続する方法

DevelopersIO には、Azure と AWS を接続する方法について解説した記事もございます。

目的に応じて、こちらも参照ください。

Microsoft Defender for CloudでAWSのセキュリティチェックをやってみる(2023年5月版)

アノテーション株式会社について

アノテーション株式会社はクラスメソッドグループのオペレーション専門特化企業です。サポート・運用・開発保守・情シス・バックオフィスの専門チームが、最新 IT テクノロジー、高い技術力、蓄積されたノウハウをフル活用し、お客様の課題解決を行っています。当社は様々な職種でメンバーを募集しています。「オペレーション・エクセレンス」と「らしく働く、らしく生きる」を共に実現するカルチャー・しくみ・働き方にご興味がある方は、アノテーション株式会社 採用サイト をぜひご覧ください。